目前,国内外一些解决方案都做反抄袭板保护方案,之前这家公司有一款热销产品被抄袭,价格一下子从1000元降到了200元,如果按照理论计算,损失了8000万。在这里,顺便说一句,我将谈谈电子产品复印板。电子产品复制的关键是芯片的解密,抄板的解密是通过芯片解密添加到PCB抄板上(PCB抄板比较简单),大多数电子产品可以在2周内提供所有相同的嵌入式软硬件到位。芯片解密技术甚至成为一门“学科”。同时,嵌入式软件保护和防抄板技术也成为关键盾牌。

庞大的抄板行业

这项技术起源于国外,在

90年代受我国发展壮大,在改革开放初期,技术基础薄弱,技术封锁严重,这些抄板解密技术为我国电子工业的发展节省了大量成本,也做出了很大的贡献,当初第一批芯片解密的人基本上都是在寻找国家实验室开膜的时候, 绘图,然后打印图纸,并分析图纸,设置实验程序来做FIB。现在在电子市场上可以找到非常专业的解密厂家,价格从1000元到几万元不等。然而,随着我国科学技术的进步,解密技术已成为自主创新的障碍。

这个行业兴起于90年代初,当时第一批芯片解密人员基本找了个国家实验室打开胶片,画图纸,然后打印图纸,分析图纸,为FIB制定实验方案。现在在电子市场上可以找到非常专业的解密厂家,价格从1000元到几万元不等。

产品一经推出

大量商业化后,黑产业链的合作伙伴会通过多种手段对产品进行分析,深入到芯片内部。通过分析漏洞和芯片克隆技术,攻击者会注入后门并修改里面的固件和数据,一旦攻击者成功安装被盗固件并修改关键配置,就可以宣布产品完全毁坏,如果设备具有物联网用途并通过网络连接到云服务, 后果将是毁灭性的

如何复制开发板和固件保护

嵌入式系统目前受到各种威胁,包括:假冒产品、硬件或软件 IP 的逆向工程、恶意软件注入或固件替换、剽窃、身份盗用、未经授权的网络连接和未经授权的重复使用。

这样:IP保护、安全下载和安全通信是电子设备或物联网节点的常见要求。

随着破解技术的改进,很久以前采用的简单SHA算法已经不能满足当前的需求。

因此,

最安全的方法是使用集成了加密技术和数字签名的加密芯片来防止抄袭和篡改,例如加密芯片可以用专用的防盗板和固件进行保护。

如何确保固件和设备的认证安全性和完整性

如果您需要确保官方授权的

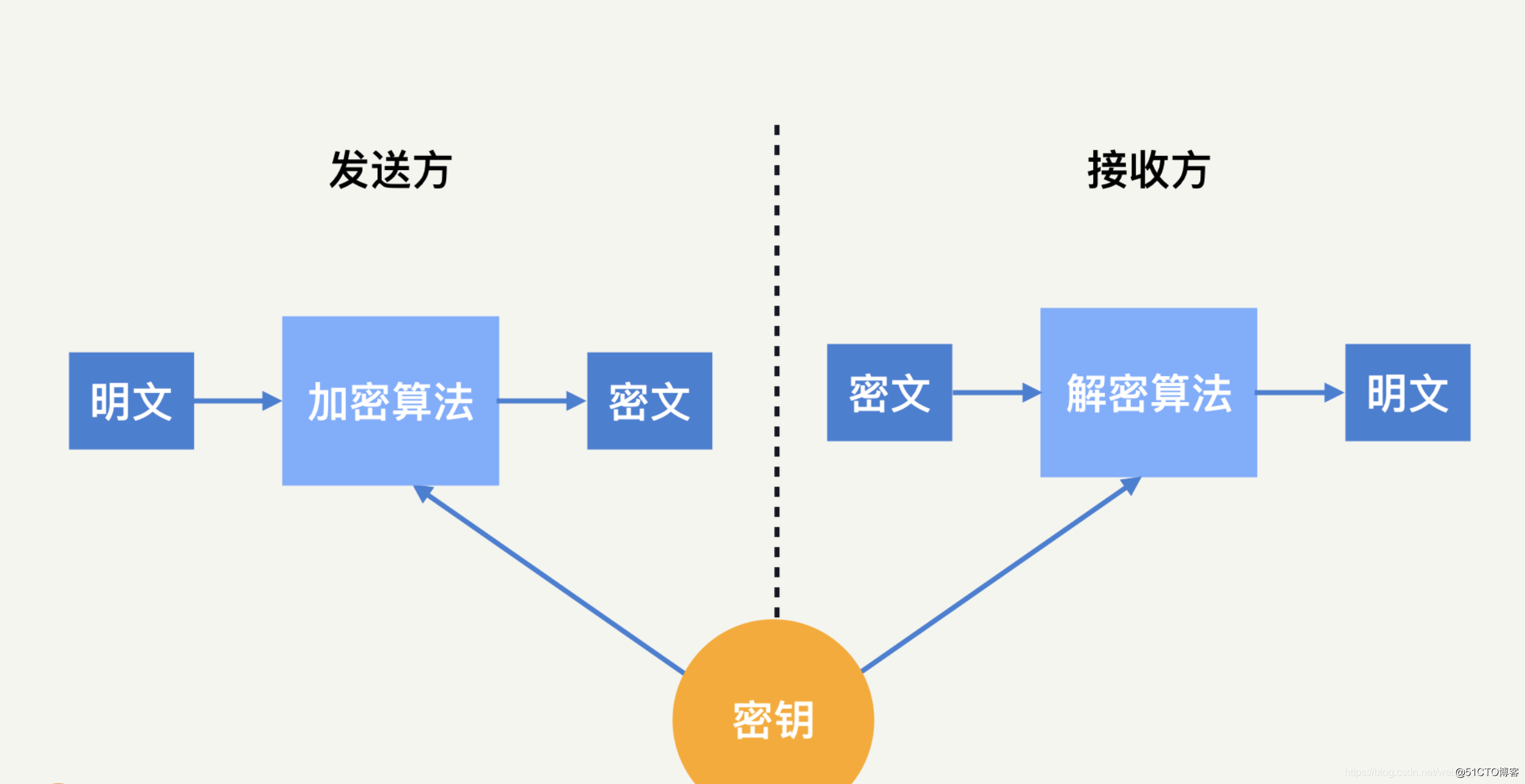

固件正在运行或使用授权的内部配置数据反抄袭软件反抄袭软件,核心是验证信息的真实性和完整性,以确保嵌入式软件是可信的,如果需要访问互联网,则需要确保运营商的身份是可信的。如上所述,必须采用加密和数字签名和身份验证。

非对称数字签名和认证方案简介:

数字签名在固件或配置数据的制造阶段以及所有后续更新期间加载。数字签名覆盖电子设备的整个生命周期,以确保安全性。当然,强数字签名必须通过加密算法来实现。高级安全算法通常是开放、成熟、稳定的。目前最常见的是非对称密码算法,比如RSA算法和中国的SM2算法,至于非对称算法的原理,百度可以自己。

使用对称密码安全启动和安全下载应用程序

在非对称(公钥)加密系统中,有两部分:公钥和私钥。顾名思义,公钥可以公开进行验证。私钥必须保存在安全区域,不能公开。这种固件身份验证方案的工作原理是开发人员使用非对称加密的私钥对安全下载的固件进行签名,而嵌入式设备则存储并使用公钥进行验证。与对称密钥加密(例如DES)不同,非对称加密的主要优点是密钥(即用于签名的私钥)永远不会存储在嵌入式设备中。因此,在组合安全芯片并加载非对称认证系统后,攻击者更加愚蠢,无法获得签名密钥,理论上无法从公钥中推断出私钥,这是非对称加密系统的核心优势。

为了便于理解,让我们来说明这个过程。

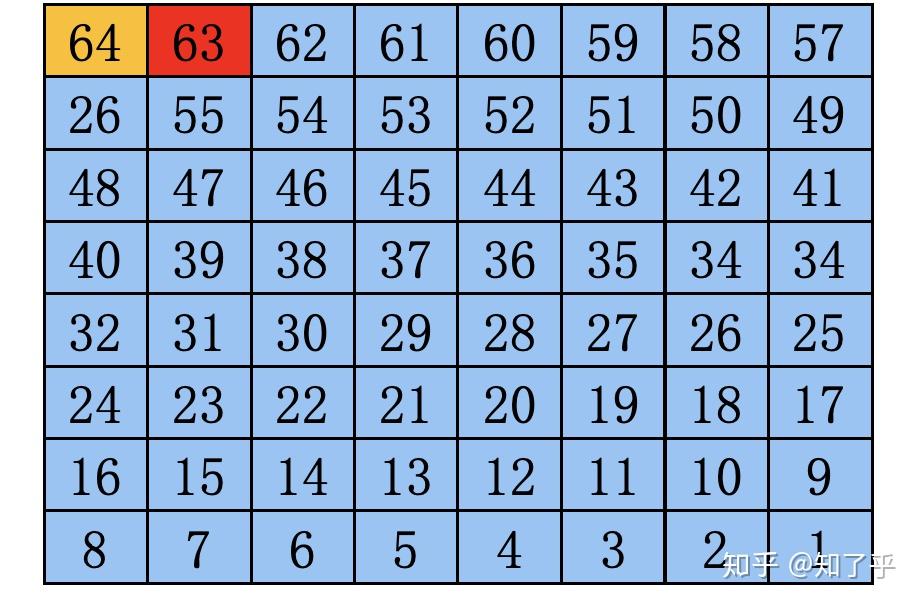

数字图

1示出了基于非对称算法的非对称算法的使用,使用ECC算法或RSA签名算法,图2显示了SHA-256算法包含在ECC签名中,这是一个标准的签名过程。验证过程如图3所示,如果确认成功,则认为固件程序或数据文件没有被篡改。

图 1:使用椭圆曲线数字签名(基于加密芯片)进行安全启动和安全下载。

图2.加密芯片数字签名固件文件的椭圆曲线。

图3.密码芯片椭圆曲线数字签名: 数据输出:验证固件文件签名。

对于安全防护和产品交换的具体操作和解决方案技术,还可以添加微信通信。

名师辅导

环球网校

建工网校

会计网校

新东方

医学教育

中小学学历

名师辅导

环球网校

建工网校

会计网校

新东方

医学教育

中小学学历